Jeszcze jakiś czas temu NFT było nadzwyczaj popularnym tematem, w którego promocję zaangażowane były gwiazdy światowego formatu. Na dzień dzisiejszy (raczej) można stwierdzić, iż wielki szał sprzedaży cyfrowych obrazków, grafik czy gifów minął, a bańka NFT pękła. Jednakże, pojawia się zasadnicze pytanie, czy potencjał wykorzystania tej technologii zmalał? Czym jest NFT? NFT („non-fungible token”), w tłumaczeniu na język polski, jest to tzw. „niewymienialny token” będący unikalnym elementem kodu blockchain, charakteryzujący się tym, że nie można go wymienić na inny. Inaczej mówiąc, NFT to unikalny kod w łańcuchu bloków, stanowiący zapis własności dowolnego towaru cyfrowego lub fizycznego, a zarazem potwierdzający, że […]

Analiza ryzyka – wróżenie z fusów?

1 grudnia 2017 |

Powszechnie przyjęło się, że kto nie ryzykuje ten nie zyskuje. RODO nie podziela jednak tej zasady i wymaga od administratorów danych osobowych rzetelnej oceny ryzyka wiążącego się z przetwarzaniem danych osobowych. Analiza ryzyka jest wyrazem nowego podejścia, jakie prezentuje RODO – nakłada ono bowiem na administratora obowiązek samodzielnego oszacowania zagrożeń związanych z procesem przetwarzania danych oraz wdrożenia adekwatnych środków technicznych i organizacyjnych mających na celu zapewnienie odpowiedniego poziomu ochrony. Brzmiąca idealnie teoria jest dosyć boleśnie weryfikowana praktyką. Każdy, kto zapoznał się z lekturą RODO i podjął kroki w celu jego wdrażania, przekonał się już zapewne że RODO nie zawiera zestawu gotowych rozwiązań jak ma to miejsce na gruncie obecnie obowiązujących przepisów. Jak zatem jest możliwe prawidłowe oszacowanie stopnia ryzyka? Czy administratorom pozostało tytułowe wróżenie z fusów? 😉

Zdecydowanie byłoby to przesadą! 🙂 Wróżenie pozostawmy tym, którzy znają się na tym, a my skupmy się na tym, w czym się sprawdzamy – na analizie przepisów 🙂

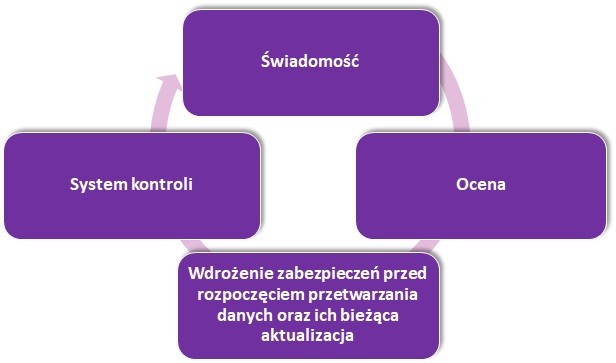

Analiza ryzyka, to mówiąc najprościej, identyfikacja zagrożeń, które „czyhają” na dane które planujemy przetwarzać lub już je przetwarzamy i zastosowanie adekwatnych zabezpieczeń, które te zagrożenia skutecznie odeprą oraz opracowanie skutecznego systemu kontroli pozwalającego ocenić, czy wdrożone środki zabezpieczające spełniają swoją rolę. I chociaż RODO nie wskazuje gotowych rozwiązań, to jednak zawiera niezwykle cenny zestaw reguł postępowania wskazujący, jak efektywnie dokonać analizy ryzyka.

Pierwszą z nich znajdziemy w Artykule 24 RODO, z którego wynika zarazem istota zarządzania ryzykiem. W artykule tym jest wskazane bowiem, iż „uwzględniając charakter, zakres, kontekst i cele przetwarzania oraz ryzyko naruszenia praw lub wolności osób fizycznych o różnym prawdopodobieństwie i wadze zagrożenia, administrator wdraża odpowiednie środki techniczne i organizacyjne, aby przetwarzanie odbywało się zgodnie z niniejszym rozporządzeniem i aby móc to wykazać. Środki te są w razie potrzeby poddawane przeglądom i uaktualniane.” Jak wynika z powyższego przepisu, konieczne jest także wykazanie, iż administrator prawidłowo ocenił stopień ryzyka, a w związku z tym zastosował odpowiednie zabezpieczenia – i w tym zakresie RODO pokusiło się nawet o przykłady, w jaki sposób administrator może wykazać, iż stanął na wysokości zadania. W artykule 24 RODO wskazane jest, iż może to nastąpić poprzez stosowanie kodeksów postępowania, które w Polsce będzie wydawał Prezes Urzędu Ochrony Danych lub uzyskanie certyfikacji stwierdzającej przestrzeganie RODO.

Kolejnych wskazówek nie trzeba szukać daleko – pojawiają się one w art. 25, 32 czy 35 RODO. Artykuł 25 RODO wyraża 2 niezwykle istotne zasady – privacy by disgn oraz privacy by default, które zostaną omówione szerzej w kolejnym artykule. W tym miejscu, tytułem wstępu należy wskazać, iż istota tych zasad sprowadza się do tego, aby administrator już na etapie planowego działania, w ramach którego będzie pozyskiwał dane, miał na uwadze ich ochronę oraz aby stosowane przez niego systemy służące do przetwarzania posiadały automatyczne ustawienia zapewniające stosowany poziom zabezpieczeń. RODO odwraca więc istniejący dotychczas porządek – najpierw musimy stworzyć odpowiednią „szufladę” w której bezpiecznie możemy schować dane i dopiero po jej skonstruowaniu możemy przetwarzać dane. Z kolei Artykuł 32 RODO stanowi rozwinięcie art. 24 RODO i wskazuje przykładowe działania służące zabezpieczeniu danych, takie jak: pseudonimizacja, szyfrowanie, regularne testowanie, mierzenie i ocenianie zastosowanych środków bezpieczeństwa danych. Natomiast cenne wskazówki do oceny planowanych operacji przetwarzania danych podaje nam na tacy Artykuł 35 RODO.

Ocena ryzyka to może nie najłatwiejsze zadanie, ale z całą pewnością wykonalne. Jak wynika z powyżej zaprezentowanej regulacji RODO, jest także wyrazem bardziej elastycznego podejścia i zdecydowaną ulgą dla wszystkich, którzy są zmęczeni comiesięczną zmianą haseł (jeżeli oczywiście stosują się do sztywnego obowiązku z obecnie obowiązującego polskiego rozporządzenia). Złoty środek do odpowiedniego wdrożenia systemu zarządzania ryzykiem to wzajemnie współpracujące 4 strefy:

To zdecydowany klucz do sukcesu i bezpieczeństwa danych – Administratorze trzymamy kciuki za skuteczne wdrożenie systemu zarządzania ryzykiem! 🙂

Na zakończenie, pół żartem, pół serio podajemy także smaczny przepis na „Ocenę ryzyka” 🙂

Wpis nie stanowi porady ani opinii prawnej w rozumieniu przepisów prawa oraz ma charakter wyłącznie informacyjny. Stanowi wyraz poglądów jego autora na tematy prawnicze związane z treścią przepisów prawa, orzeczeń sądów, interpretacji organów państwowych i publikacji prasowych. Kancelaria Ostrowski i Wspólnicy Sp.K. i autor wpisu nie ponoszą odpowiedzialności za ewentualne skutki decyzji podejmowanych na jego podstawie.